ACTIVIDAD

1. Investiga y escribe ¿que es Internet?

2. Explica cuales son los tipos de redes informáticos.

3. Escribe que es un virus informático, explica cada uno de los tipos e inserta imágenes relacionadas con el tema.

4. Explica que es una red social.

5. Investiga y explica que son las redes off-line y las redes On- line

6 Investiga y explica cada una de las redes sociales que existen e inserta la imagen de cada una.

7 Escribe los cuidados que se debe tener con el uso de las redes sociales y el Internet.

8 Inserta 3 vídeos relacionados con el uso adecuado de las redes sociales y escribe una reseña de lo que trata cada vídeo

DESARROLLO

1. Internet es una red que conecta a otras redes y dispositivos para compartir información. Esto lo hace por medio de páginas, sitios o software. Su popularidad se ha hecho cada vez mayor por su capacidad de almacenar, en un mismo lugar, información de todo tipo y para diferente público. En Internet podemos encontrar información de música, arte, cultura, medicina, literatura, política, ingeniería y mucho más. Por medio de texto, audio, vídeo, música, e imágenes.

2.

- RED DE ÁREA PERSONAL (PAN)

Las redes pan pueden serte útiles si vas a conectar pocos dispositivos que no estén muy lejos entre sí. son las mas básicas y sirven para espacios reducidos por ejemplo si trabajas en un local de una sola planta con un par de ordenadores. se puede asociar con la distancia que necesita el blutooth del móvil para intercambiar datos.

- RED DE ÁREA LOCAL (LAN)

- RED DE ÁREA DE CAMPUS (CAN).

Trata de varias redes de área local instaladas en áreas específicas, pero a su vez todas ellas estarían interconectadas, para que se puedan intercambiar datos entre sí de manera rápida, o pueda haber conexión a Internet en todo el campus.

- RED DE ÁREA METROPOLITANA (MAN)

Mucho más amplias que las anteriores, abarcan espacios metropolitanos mucho más grandes. Son las que suelen utilizarse cuando las administraciones públicas deciden crear zonas wifi en grandes espacios .También es toda la infraestructura de cables de un operador de telecomunicaciones para el despliegue de redes de fibra óptica.

- RED DE ÁREA AMPLIA (WAN)

- RED DE ÁREA DE ALMACENAMIENTO (SAN)

Es una red propia para las empresas que trabajan con servidores y no quieren perder rendimiento en el tráfico de usuario, ya que manejan una enorme cantidad de datos. Suelen utilizarlo mucho las empresas tecnológicas.

- RED DE ÁREA LOCAL VIRTUAL (VLAN)

3. Un virus informático es un tipo de programa o código malicioso escrito para modificar el funcionamiento de un equipo. Además, está diseñado para propagarse de un equipo a otro. Los virus se insertan o se adjuntan a un programa o documento legítimo que admite macros a fin de ejecutar su código. En el proceso, un virus tiene el potencial para provocar efectos inesperados o dañinos, como perjudicar el software del sistema, ya sea dañando o destruyendo datos.

.

3. 1. Tipos de virus informáticos residentes en memoria

Estos virus se alojan en la memoria del ordenador y se activan cuando el sistema operativo se ejecuta, infectando a todos los archivos que se abren. Permanecen allí incluso después de que se ejecute el código malicioso. Tienen control sobre la memoria del sistema y asignan bloques de memoria a través de los cuales ejecuta su propio código.

2. Virus de acción directa

El objetivo principal de estos tipos de virus informáticos es replicarse y actuar cuando son ejecutados. Cuándo se cumple una condición específica, el virus se pondrán en acción para infectar a los ficheros en el directorio o carpeta que se especifica en el archivo autoexec.bat Este archivo de procesamiento por lotes está siempre en el directorio raíz del disco duro y carga ciertas operaciones cuando el ordenador arranca. El virus infecta uno tras otro todos los archivos que encuentra y que previamente ha seleccionado como sus víctimas.

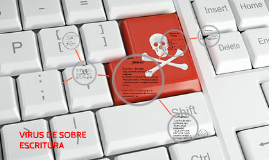

3. Virus de sobreescritura

Estos tipos de virus informáticos se caracterizan por el hecho de que borran la información contenida en los ficheros que infectan, haciéndolos parcial o totalmente inútiles. Una vez infectados, el virus reemplaza el contenido del fichero sin cambiar su tamaño.

4. Virus de sector de arranque

Este tipo de virus afecta al sector de arranque del disco duro. Se trata de una parte crucial del disco en la que se encuentra la información que hace posible arrancar el ordenador desde disco.

5. Macro Virus

6. Virus polimórfico

Estos tipos de virus informáticos se encriptan o codifican de una manera diferente, utilizando diferentes algoritmos y claves de cifrado cada vez que infectan un sistema. Esto hace imposible que el software antivirus los encuentre utilizando búsquedas de cadena o firma porque son diferentes cada vez.

7. Virus fat

La tabla de asignación de archivos FAT es la parte del disco utilizada para almacenar toda la información sobre la ubicación de los archivos, el espacio disponible, el espacio que no se debe utilizar, etc. Estos tipos de virus informáticos pueden ser especialmente peligrosos ya que impiden el acceso a ciertas secciones del disco donde se almacenan archivos importantes

8. Virus de secuencias de comandos web

Muchas páginas web incluyen código complejo para crear contenido interesante e interactivo. Este código es a menudo explotado por estos tipos de virus informáticos para producir ciertas acciones indeseables.

4. Las redes sociales son sitios de Internet formados por comunidades de individuos con intereses o actividades en común (como amistad, parentesco, trabajo) y que permiten el contacto entre estos, de manera que se puedan comunicar e intercambiar información.

Los individuos no necesariamente se tienen que conocer previo a tomar contacto a través de una red social, sino que pueden hacerlo a través de ella, y ese es uno de los mayores beneficios de las comunidades virtuales

5. En telecomunicaciones, off-line (fuera de línea) se utiliza para designar a una computadora o algún sistema o dispositivo que no está está operativo, está apagado o no accede a la red. Estado de un usuario cuando no está conectado a un servicio de internet.

on-line es una palabra inglesa que significa “en línea”. El concepto se utiliza en el ámbito de la informática para nombrar a algo que está conectado o a alguien que está haciendo uso de una red (generalmente, Internet).

6.

1.- Redes sociales horizontales (también conocidas como generalistas): Son redes sociales generales dirigidas a un público general y que no se centran en un tema concreto. Las más populares son Facebook, Twitter, Google+ y Tuenti.

2.- Redes sociales profesionales (dentro de las redes sociales verticales): Son redes sociales que giran en torno al ámbito laboral. Son plataformas muy útiles para realizar contactos profesionales, recomendaciones profesionales, gestión del Curriculum Vitae, búsqueda de oportunidades laborales, Las más populares son Linkedin, Viadeo y Xing.

3.- Redes sociales de geolocalización: La socialización y las relaciones se realizan en base a la localización física de los usuarios. Las redes sociales más populares son Fousquare, Facebook Places y Google Places.

4.- Redes sociales de contenidos: Son las redes sociales en las que las relaciones entre los usuarios están muy unidas a la generación y divulgación de contenidos de diferentes formatos.

5.- Redes sociales de ocio (directamente relacionados con las redes sociales verticales o temáticas): En estas redes sociales los usuarios en torno a diferentes ámbitos relacionados con el ocio.

1. Facebook

Una de las marcas más grandes y más reconocido en la web, Facebook es una gran manera de conectar con los clientes y ahora incluso vender bienes y servicios a los más de 2.000 millones de usuarios activos que actualmente posee.

2. Twitter

Twitter cuenta con 328 millones de usuarios activos, una sólida base de usuarios que sin embargo crece a un ritmo menor del esperado, o del que obtiene su competencia.Con estos cambios se ahonda en la idea de que se trata de una plataforma de comunicación muy directa que permite generar una visibilidad y viralidad inmensa.

Twitter cuenta con 328 millones de usuarios activos, una sólida base de usuarios que sin embargo crece a un ritmo menor del esperado, o del que obtiene su competencia.Con estos cambios se ahonda en la idea de que se trata de una plataforma de comunicación muy directa que permite generar una visibilidad y viralidad inmensa.

3. Google plusEsta plataforma propiedad de Google es una gran alternativa a la supremacía de Facebook así como otra manera de poder conectar con otro target distinto al que puedes alcanzar en otras redes sociales.

4. MySpace

Aunque luchando en los últimos años, sigue viva aún siendo una poderosa manera de conectar en internet con sus aproximadamente 38 millones de usuarios interesados en la música principalmente.

5. Ning

Crea tu propia red social para tu marca, producto, servicio o cualquier otra cosa que desee e interactuar con estos 10 millones de usuarios.

7. Cuando queremos formar parte y ser miembro de una red social, se recomienda tener las siguientes precauciones:

- Elegir bien la red en la que se va a registrar.

- Ser cuidadoso al momento de completar el perfil personal.

- Ocultar la información de contacto

- Seleccionar bien a los amigos que admitís, ya que no importa

- El número de amigos que tengamos, solo importa el uso que hagamos en estas redes.

- Usar las listas de amigos, así después poder configurar las opciones de privacidad de manera precisa.

- Proteger los álbumes de fotos, así tener más control de quién puede ver que fotos o que videos.

- Evitar que se publiquen noticias sobre relaciones personales.

- Controlar lo que publican en el muro.

- Eliminarse de los resultados de las búsquedas.

8 .

https://www.youtube.com/watch?v=I_C6JENT610

En este video se puede ver diferentes consejos para niños, niñas y adolescentes sobre el uso correcto de las redes sociales por medio de una pequeña animación que nos muestra una situación que nos puede pasar.

https://www.youtube.com/watch?v=t-x73w1N1os

En este video nos dan Consejos para la autoprotección en la Red con forma de animación. Tiene como finalidad servir de recurso didáctico desde las edades más tempranas. Ofrece diferentes soluciones para el autocuidado de forma que puedan evitarse problemas como el cyberbullying, la sextorsión o el ciberacoso .

https://www.youtube.com/watch?v=Nrmz0wKC1i0

Finalizando con este video nos cuenta que al utilizar las redes sociales se suele publicar información personal como fotos, videos, nombres y direcciones de familiares y amigos. Estos datos pueden ser utilizados por otras personas con cualquier fin y que es importante conocer cómo preservar la información privada lo cual es la idea de este video.

BIBLIOGRAFÍA:

https://smarterworkspaces.kyocera.es/blog/8-tipos-virus-informaticos-debes-conocer/

https://comunidad.iebschool.com/marketingenredessociales/clasificacion-y-tipos-de-redes-sociales/

https://definicion.de/online/

http://www.apser.es/blog/2015/06/20/las-redes-informaticas-que-son-tipos-topologias/

http://www.alegsa.com.ar/Dic/offline.php

https://concepto.de/internet/

.jpg)

Comentarios

Publicar un comentario